【初心者向け】ランダムサブドメイン攻撃とは?仕組みと行うべき対策

- 最近「ランダムサブドメイン攻撃」って言葉を聞きますが、どんなサイバー攻撃ですか?

- ランダムサブドメイン攻撃は攻撃対象のDNSサーバーに意味のないランダムなサブドメインを大量に問い合わせて、DNSサーバーの機能を停止させるサイバー攻撃です。

【DNSサーバー】

インターネット上の住所にあたる「ドメイン」と「IPアドレス」を変換する役割を果たし、インターネット通信にはなくてはならない重要なサーバー。

【サブドメイン】

メインサイトとは別にサイトを立ち上げるとき、メインサイトのドメイン名を基に任意で設定するドメイン名のこと。

例)https://www.○○.co.jp/ → https://travel.○○.co.jp/

ランダムサブドメイン攻撃によってDNSサーバーの機能が停止した場合、インターネットによるサービス継続が不可能になり、ユーザー離れや信用低下によって致命的な被害となる危険性があります。

- サービスが継続できなければ大きな損害になりますよね。手口が複雑そうですが、被害に遭わないためにはどうすればいいんでしょうか?

- ランダムサブドメインはDDoS攻撃の一つとしても有名です。ここからはランダムサブドメイン攻撃の仕組みや、被害を防ぐための対策を分かりやすく解説します。

ランダムサブドメイン攻撃はDDoS攻撃の一種

ランダムサブドメイン攻撃は別名「DNS水責め攻撃」と呼ばれ、DDoS攻撃の一種です。

DNSサーバーに対してランダムなサブドメインを水責めのように集中させ、機能を停止させる攻撃を行います。

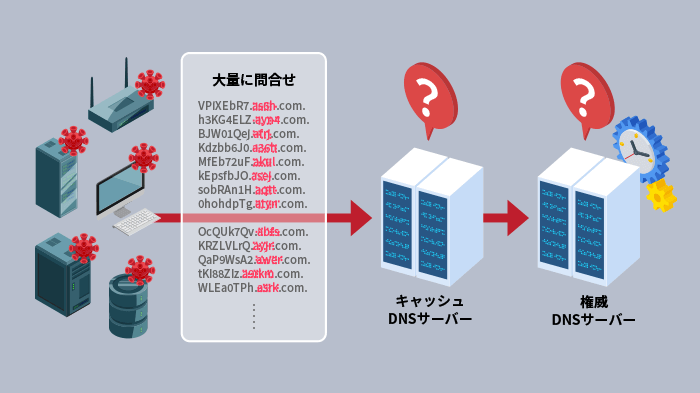

基本的なランダムサブドメイン攻撃の流れを説明しておきましょう。

- 1.攻撃者はトロイの木馬などのマルウェアを利用し、複数台のPCなどの機器を意図的に乗っ取る

- 2.乗っ取った機器からキャッシュDNSサーバーに対して、攻撃対象のドメインにランダムなサブドメインを問い合わせる

例:13579(意味のないランダムな文字列). sample.com(攻撃対象のドメイン) - 3.いずれも実在しないドメインのため、キャッシュDNSサーバーは対象ドメインの権威DNSサーバーに問い合わせる

- 4.権威DNSサーバーに問い合わせが集中した場合は通信が遅延するほか、サーバー機能が停止する可能性もある

キャッシュDNSサーバー

ユーザーからドメイン名からIPアドレスの調査要求を受け、管理する権威DNSサーバーに問い合わせて、結果をユーザーに返答するサーバー。

権威DNSサーバー

自らが管理するドメイン情報をインターネット上に公開し、ドメイン情報に関する問い合わせに返答するサーバー。

ランダムサブドメイン攻撃はDNSサーバーに対し、意味のないランダムなサブドメインを大量に問い合せることでDNSサーバーの機能を停止させ、サービスを妨害します。

DDoS攻撃とは?

- DDoS攻撃は「Distributed Denial of Service attack」の略語で、「分散型サービス拒否攻撃」と呼ばれるサイバー攻撃です。

攻撃者はウイルスなどで意図的に乗っ取ったPCなどの機器を利用し、攻撃対象のWEBサイトやサーバーに分散して過剰な負荷をかけ、サービスを妨害するのです。

DDoS攻撃にはランダムサブドメイン攻撃のほか、主に7種類の攻撃パターンがあります。

DDoS攻撃の攻撃パターン

- SYN・FINフラッド攻撃

- ACKフラッド攻撃

- UDPフラッド攻撃

- Slow HTTP DoS Attack

- HTTP GET/POST Flood攻撃

- Connection Exhaustion攻撃

- DNSフラッド攻撃

DDoS攻撃については以下の記事で詳しく解説していますので、気になる方はご覧ください。

ランダムサブドメイン攻撃は検知するのが困難!

ランダムサブドメイン攻撃は検知が困難といわれます。

- 意味のないドメインの問い合わせが大量にあれば、攻撃に気付きそうですが…

- ランダムサブドメインで使われるサブドメインが正規ユーザーなのかどうか、DNSサーバーが判別できないため検知が困難なのです。

意味のない文字列による問い合わせの場合、キッャシュDNSサーバーのシステムに記録が残っていないため、正規のものなのか攻撃なのか判断できません。

その結果、攻撃対象ドメインの権威DNSサーバーにキャッシュDNSサーバーからの問い合わせが集中し、負荷に耐え切れず通信障害などに陥ります。

ランダムサブドメイン攻撃の被害事例

- ランダムサブドメイン攻撃で実際にどんな事件が発生しているんでしょうか?

- 有名な事件は、2016年10月に発生した米国「Dyn」へのランダムサブドメインによるDDoS攻撃です。

米国の「Dyn」はインターネット管理会社としてDNSサーバーのサービスを提供する企業でしたが、2016年に同業他社に買収されています。

この攻撃によって同社と取引があった「Twitter」「Netflix」「Amazon」などの大企業は、DNSサービスをDynに依存していたため一時的にサービス停止に陥ったのです。

詳細は不明ですが、DNSサーバー停止による損害は1分間で何千万ドルともいわれます。

Dynへのランダムサブドメイン攻撃には、オンライン機器(IoT)を乗っ取る有名なマルウェアの「Mirai(ミライ)」が使われました。

PCやスマホだけでなくデジタルカメラやDVDプレーヤーなど、インターネットに接続された推定10万台以上のデバイスが感染し、Dynへの攻撃に利用されたのです。

ランダムサブドメイン攻撃の対策

- ランダムサブドメイン攻撃の被害を防ぐ対策はあるんでしょうか?対策が難しそうですよね・・・。

- 確かに対策するのは難しいですがいくつか方法はあります。ここから対策を3つ紹介いたします。

IP53B(Inbound Port 53 Blocking)の実施

ランダムサブドメイン攻撃への対策として効果的なのがIP53Bの実施。

「IPS53B」とはISP(プロバイダー)のネットワークのなかで、一般ユーザーに割り当てられる「UDP53番ポート」への通信を遮断する仕組みです。

ユーザー側で稼働するオープンリゾルバーを踏み台にした攻撃を防ぐための対策です。

オープンリゾルバー

内部・外部からの名前解決の問い合わせに応じる「DNSサーバー」や「ルーター」などの機器を指します。

UDP53番ポートへの通信を遮断することでユーザー側のルーターへのアクセスが遮断されるため、日本レジストリサービス(JPRS)からも対策として推奨されています。

※「日本レジストリサービス(JPRS)」は「.jp」で終わるドメイン名の登録・管理を行う会社です。

事前に検知して防御できるシステムの構築

ランダムサブドメイン攻撃は事前の検知が難しいサイバー攻撃ですが、DNSサーバーへのアクセスログを解析しあきらかに不審な問い合わせが複数あれば、事前に検知し対策できます。

利用するドメインに対し一定数以上の問い合わせがあった場合、DNSサーバーへの問い合せ要求を停止するなどの仕組みの構築が求められます。

- IP53Bの実施や検知システムの構築が有効になりそうですが、自分たちでは設定が難しいですね。

- ネットワークシステムに精通した担当者がいないなど対応が難しいときは、セキュリティエンジニアなど専門家への相談をおすすめします。

IP53Bの実施や事前の検知システムの構築により、高い確率でランダムサブドメイン攻撃を防げます。

オールインワンで安心!「Cyber Box Pro」

近年ランダムサブドメイン攻撃を含めたサイバー攻撃が横行し、いつ被害者の立場になってもおかしくありません。

そこでオフィスのセキュリティ対策全般にお困りの方へおすすめしたいのが「Cyber Box Pro」です。

「Cyber Box Pro」は3つの機能を一つにまとめたセキュリティ対策アイテム。

「ウイルス」「情報漏洩」「データ消失」への対策に「Cyber Box Pro」1台で対応できます。

「CYBER BOX PRO」の基本機能紹介

- 1.タフで高機能、大容量7.3TBのBOX型NAS

- 2.ファイルやメールのデータ変化をリアルタイムに検知・バックアップ

- 3.ファイル共有・アクセス権限の変更が可能

- 4.全ての機器のログ解析も

- 5.セキュリティソフトでPCウイルスや不正侵入などを防ぐ

- 6.トラブル時にも安心の遠隔サポートも

「Cyber Box Pro」があればランダムサブドメイン攻撃を含めたサイバー攻撃を防げます。

まとめ

ランダムサブドメイン攻撃は対象のドメインを管理するDNSサーバーへのDDoS攻撃です。

意図的に乗っ取った端末を悪用し、意味のない文字列のランダムサブドメインを問い合わせてDNSサーバーを停止させ、サービスを妨害します。

ランダムサブドメイン攻撃は防ぐのが難しいサイバー攻撃ですが、IP53B(Inbound Port 53 Blocking)の実施や検知システムの構築で効果的に被害を防げます。

またオフィスのセキュリティ対策全般の強化を図りたい方は、「Cyber Box Pro」を導入してみてはいかがでしょうか。