ディレクトリ・トラバーサル攻撃とは?手口と被害に遭わないための対策

- 「ディレクトリ・トラバーサル攻撃」ってあまり聞き慣れないのですが、どのようなサイバー攻撃なのでしょうか?

- ディレクトリ・トラバーサル攻撃は、Webサーバーの非公開ファイルにアクセスをする攻撃手法です。主に不正アクセスによる情報搾取や改ざん・破壊を目的としており、完全に防ぐのは難しいと言われています。

ディレクトリ・トラバーサル攻撃を受け、データを不正に操作されると、情報漏洩やデータ流出の危険にさらされてしまいます。

最悪の場合には、社会的な信用が失われ、経済的にも大きな被害を受ける恐れもあるのです。

そこで今回は、ディレクトリ・トラバーサル攻撃がどんな攻撃なのか、仕組みや被害事例を解説した上で、今からできる対策を分かりやすくご紹介します。

「ディレクトリ・トラバーサル攻撃」とは?

ディレクトリ・トラバーサル攻撃とは、外部からのアクセスを想定していない「ディレクトリ(ファイルをグループ化するためのフォルダ)」内部に不正アクセスして、ファイルを閲覧したり書き換えたりするサイバー攻撃です。

インターネット上に公開されているファイルが保管されたディレクトリから、非公開のファイルが保管されているディレクトリに「横断(トラバーサル)」し不正にファイルを閲覧することから、ディレクトリ・トラバーサルと呼ばれています。

ディレクトリ・トラバーサル攻撃の手口

ディレクトリ・トラバーサル攻撃はOS(ソフトウェア)の「パス(path)」の脆弱性を悪用したサイバー攻撃で、「パス・トラバーサル」とも呼ばれます。

ちなみに「脆弱性」とは、セキュリティ上のシステムの欠陥(弱点)のことです。

またIT分野におけるパス(path)は、PCに保存しているファイルまでの経路を指し、大きく分けて次の2種類があります。

- 絶対パス

- 相対パス

【パス(path)の種類】

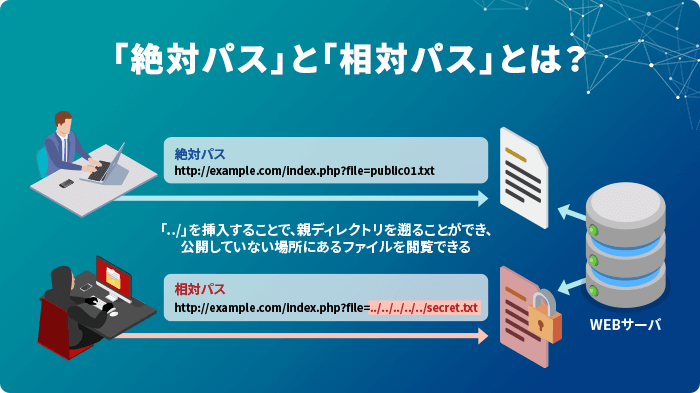

ディレクトリ・トラバーサル攻撃は、「相対パス」の脆弱性を悪用して攻撃を行っています。

そこで続いては、「絶対パス」「相対パス」を具体的に解説し、ディレクトリ・トラバーサル攻撃との関係性をご紹介します。

「絶対パス」と「相対パス」とは?

絶対パスとは?

URLで目的のページを指定し、情報がどこに保存されているのかを示す方法です。

Googleなどのブラウザで検索したときアドレスバーに表示されるURL、つまり単純にhttps://・・・から始まるURLが「絶対パス」になります。

【例:https:// abc.com(ドメイン)/sample(ディレクトリ名)/path-01(ファイル名)】

相対パスとは?

閲覧しているファイルを起点にし、閲覧したい対象のファイルがどこに保存されているのかを示す方法です。

一般的に、以下のような記述で対象のファイルにアクセスします。

- 対象のファイルが同一ディレクトリに存在するとき:「../ ファイル名」

- 対象のファイルが上位のディレクトリに存在するとき:「../ ディレクトリ名 / ファイル名」

※階層が上がるごとに「../」を増やす

(例)「../../ ディレクトリ名 / ファイル名」

ディレクトリ・トラバーサルの攻撃者は、上記の「相対パス」の脆弱性を悪用し、「../」を指定してディレクトリをさかのぼることで、非公開のディレクトリやファイルにアクセスします。

一般的に「相対パス」の指定によるファイル閲覧に対して、OSはディレクトリやファイルが参照できるように正規化します。

この正規化はOSの正常な機能ですが、攻撃者はこの機能を悪用して不正アクセスを行っているのです。

世界中で利用されている「WordPress」が被害に遭うケースも

身近な例として、「WordPress」の設定ファイルが被害に遭う事例が数多く報告されています。

「WordPress(CMS、コンテンツ管理システム)」は拡張機能(プラグイン)が豊富で、世界中で利用者の多いサービス。

しかし拡張機能には「相対パス」の脆弱性が多いため、ディレクトリ・トラバーサル攻撃の格好のターゲットになっています。

最も多い例が「WordPress」の設定ファイル「wp-config.php」への不正アクセスで、攻撃者は以下のような「相対パス」を指定します。

閲覧しているファイルに「../」を指定し、遡って設定ファイル「wp-config.php」へのアクセスを行うのです。

- 「WordPress」の設定ファイルにはパスワードなどの重要なデータが記録されているため、悪意ある第三者に閲覧された場合、不正利用やデータ改ざんなどのリスクが生じてしまいます。

ディレクトリ・トラバーサル攻撃の被害事例

企業がディレクトリ・トラバーサル攻撃を受けると、非公開ファイルに不正にアクセスされ、以下のような被害に遭う可能性があります。

- 情報漏えい(機密情報や個人情報)

- データ改ざん、削除

- アカウントの乗っ取り、なりすまし

この中で、最も重大視すべき被害は「情報漏えい」です。

では実際にどんな被害が出ているのか、ディレクトリ・トラバーサル攻撃で有名な事例を2つご紹介します。

事例①「ACCS」 個人情報漏えい事件(2003年)

2003年に発生した、「コンピュータソフトウェア著作権協会(ACCS)」のWEBサイトからの個人情報漏えい事件です。

ACCSのサイト内で使用されていた、「csvmail.cgi」に重大な脆弱性が発覚。

そのプログラムのHiddenフィールド(ブラウザ画面に表示されないHTMLフォーム)で指定したテンプレート表示機能を悪用し、任意のファイルの内容が表示可能となったことで1,184人分の個人情報が漏えいしています。

その後の捜査で、ACCSに不正アクセスし個人情報を入手したとして、不正アクセス禁止法違反と威力業務妨害の疑いで京都大学研究員が逮捕されています。

事例②「トレンドマイクロ」 アカウントの不正利用(2019年)

2019年に「ウイルスバスター」でお馴染みのトレンドマイクロ社の一部製品に、ディレクトリ・トラバーサルの脆弱性が存在することが発覚。

脆弱性のある「CVE-2019-18187」が、ウイルスバスターコーポレートエディション11.0とXG、XG SP1で問題が発生する可能性があるとして、注意喚起しました。

攻撃者は、「CVE-2019-18187」の脆弱性を悪用。

上記の製品サーバーに任意の圧縮ファイルをアップロードし、このファイルをサーバーにある特定のディレクトリ内で展開していました。

その結果、管理者権限で使用していたアカウントが任意のコードによって実行可能になる(不正利用される)事態に発展しました。

- 2つの事例のどちらも、システムの脆弱性の悪用による被害。ディレクトリ・トラバーサル攻撃も同様に、相対パスの脆弱性を狙って攻撃を仕掛けてくるので厄介です。

ディレクトリ・トラバーサル攻撃に効果的な3つの対策法

- では単純に、システムの脆弱性を取り除けば、ディレクトリ・トラバーサル攻撃は防げるということでしょうか?

- もちろん、脆弱性の解消は必須ですね。それに加えて、ディレクトリ・トラバーサル攻撃対策で行うべき対策を3つご紹介します。

対策①パラメータのファイル名が指定できないよう改善

パラメータとは?

IT分野では「パソコン動作に影響を与える外部から指定される設定値」を指し、「URLパラメータ」とも呼ばれています。

下記URLの末尾部分「?」以降の文字列を指します。

【例:https://abc.com?123=sample】

ディレクトリ・トラバーサル攻撃では、パラメータを不正に操作し、「../」を指定してディレクトリをさかのぼって相対パスを指定することで、非公開ファイルを外部から閲覧しています。

現在、外部からのパラメータでWEBサーバー内のファイルが直接指定できる状態だと危険です。

できないような仕組みに改善すると、ディレクトリ・トラバーサル攻撃を防ぐことができます。

これはディレクトリ・トラバーサル攻撃の抜本的な解決策として、情報処理推進機構(IPA)が推奨している対策です。

※情報処理推進機構(IPA)とは・・・日本のIT国家戦略を技術面・人材面から支えるために設立された独立行政法人。

対策②攻撃を検知する体制を整える(システムの強化)

ディレクトリ・トラバーサル攻撃の被害を防ぐ方法には、「検知システム」の導入が効果的です。

検知システムとは、不正なアクセスの「検知」「通知」「侵入自体を遮断」ができるシステムを指します。

検知システムには、主に以下2種類のシステムがあります。

- IDS(侵入検知システム)

外部からの不正アクセスを確認したとき管理者へ通報 - IPS(侵入防止システム)

ファイヤーウォールで防げない脅威まで防御

これらの検知システムを導入することで、セキュリティシステムが強化され、ディレクトリ・トラバーサル攻撃の脅威から守ることができます。

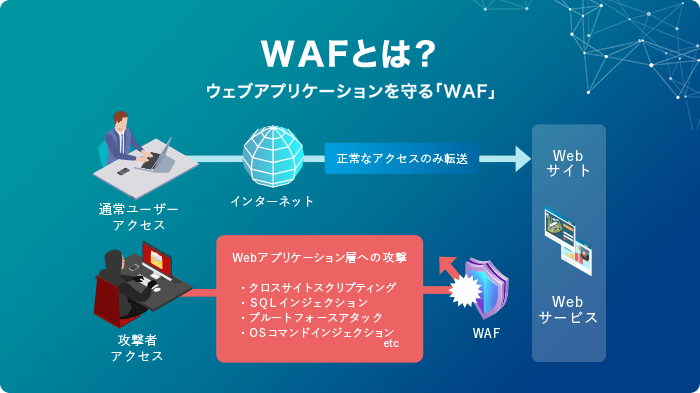

対策③セキュリティ対策ツール「WAF」の導入

セキュリティ対策ツール、「WAF」の導入もディレクトリ・トラバーサル攻撃対策としておすすめです。

WAF(ワフ、Web Application Firewall)は、ファイヤーウォールの一種です。

WEBサーバーの前段で機能するシステムで、文字通り「強力な防火壁」として、あらゆるサイバー攻撃の脅威を未然に防ぎます。

具体的には、ディレクトリ・トラバーサルで不正な相対パスが指定されたときも、事前に検知して通信の可否を判定しブロックできるのです。

- ディレクトリ・トラバーサル攻撃の対策には、やはりシステムやツールの導入が効果的なんでしょうか?

- システムやツールの導入は、圧倒的に効果がありますね。ただし、ディレクトリ・トラバーサル攻撃への最も効果的な対策は、外部からのパラメータで相対パスが指定できないように内部で改善することですよ。

まとめ

ディレクトリ・トラバーサル攻撃は、相対パスの脆弱性を狙った攻撃です。

その対策としてご紹介した通り、外部からのパラメータでWEBサーバー内のファイル名を直接指定できる機能を改善することで、被害を防ぐことができます。

またディレクトリ・トラバーサル攻撃から防御するために、「IDS/IPS」「WAF」といったツールの導入もおすすめです。

しかし現代社会はディレクトリ・トラバーサル攻撃のほかにもサイバー攻撃がまん延しており、いつ被害を受けてもおかしくない時代。

そこでオフィスのセキュリティ対策を強化したい方や、対策法にお困りの方は、トータルで企業のセキュリティが実現する「Cyber Box Pro」の導入がおすすめです。

企業のセキュリティ対策がこれ1台で完結!「Cyber Box Pro」をご紹介

OFFICE110が提供する「Cyber Box Pro」は、中小企業に必要なセキュリティ機能をパッケージ化した高機能・大容量のNAS。

具体的には、以下の3つのセキュリティをパックにした最高峰セキュリティシステムです。

- 1.ESET(法人向けセキュリティソフト)

軽快な動作と高い検出力で、最高水準のウイルス対策を実現。

未知のウイルス・サイバー攻撃の脅威に対しても、高い検出力を誇ります。 - 2.LBアクセスログ2(ログ解析・管理ソフト)

PCのあらゆる操作履歴を記録し、いつでも確認が可能。

社員の不正操作の抑止に効果的で、PCのセキュリティ対策にも最適です。 - 3.Air Back(リアルタイムデータバックアップソフト)

誰でも簡単に、大切なデータをリアルタイムでバックアップできる!

万が一データが消失しても、Air Backがあれば迅速に復元可能です。

ディレクトリ・トラバーサル攻撃をはじめ、あらゆるサイバー攻撃の対策が「Cyber Box Pro」1台で実現。

セキュリティソフトを一つひとつ導入する必要なくなるので、大幅なコスト削減と業務効率化が実現しますよ。

- さらにOFFICE110では、通常は10万円以上のセキュリティ診断を無料で実施しております。自社でどんな対策が必要か分からない、何から始めたら良いのか分からない、という方もぜひお気軽にOFFICE110へお問合せください!