リプレイ攻撃とは?攻撃内容・事例・防止するための対策を簡単に解説

- 最近聞いたんですが、リプレイ攻撃ってどんなサイバー攻撃ですか?

- 「リプレイ攻撃」とは別名「反射攻撃」といいます。簡単にいうと脆弱性のあるサイトに不正ログインし、情報を盗んだりWEBサイトの改ざんをするサイバー攻撃です。

代表的なリプレイ攻撃の被害は仮想通貨です。実際に65億円相当の仮想通貨を盗難される被害が起きました。

リプレイ攻撃の厄介な点は不正アクセスが容易なことです。

こうしている間にも、攻撃者はあなたのパソコンを盗聴しているかもしれません。

盗聴されるとあなたの大事な情報が簡単に盗まれます。

なのでこの記事ではリプレイ攻撃の攻撃内容やその手口・実際におきた事例をご紹介し、最後に対策法も解説します。

リプレイ攻撃とは?

「リプレイ攻撃」とは不正アクセス手法の一つで、利用者の通信を盗聴し得られたデータをそのまま利用するサイバー攻撃です。

「反射攻撃」とも言います。

IDやパスワードを一度入力し記憶させ、固定されている場合はなりすますのは簡単。

- リプレイ攻撃から身を守るためには、攻撃者の手口を知り対策しなくてはなりません。

リプレイ攻撃の手口

攻撃者はユーザーが入力したID・パスワードを盗聴し、同じように入力して不正アクセスします。

暗号化済みの文字列を攻撃者が知る必要はなく、そのまま送信することで正しい通信と認証されるのです。

通常インターネットでのなりすまし・盗聴・WEBサイトの改ざんは暗号化で防ぐことが可能ですが、リプレイ攻撃は暗号化では防げません。

- 暗号化では防げないリプレイ攻撃は、盗聴される前に攻撃内容を熟知し対策することが必要です。

次にリプレイ攻撃の被害事例と手口を詳細に見ていきましょう。

リプレイ攻撃の事例紹介

リプレイ攻撃は、実際に仮想通貨の世界で金銭を騙し取られる被害が起きています。

ここでは仮想通貨で金銭を騙し取られた事例と屋外警報サイレンが作動した事例を見ていきましょう。

2016年:DAO(代替仮想通貨)が65億円盗難

この事件は分散型投資ファンドのプロジェクト「The DAO」のプログラムの脆弱性に目を付けたハッカーが、スプリット機能を悪用し、「The DAO」の保管する資金を別のアドレスに移動。

スプリットとは

投資先の投票内容や運営の体制自体が納得できない際などに利用し、投資資金を再構築して新しいDAOを作ることができる。

議会における拒否権のようなもの。

分散型投資ファンドのプロジェクトで利用された仮想通貨が「DAO」です。

「The DAO」は手数料がかからず投資益が損なわれないことや、投資先が投票で決定されるのでスマートに投資できるメリットがあります。

投票結果に納得できない場合はスプリット機能を利用し、資金の移動が可能。

「The DAO」ではそのスプリット機能を利用して投資資金を再構築し、新しいDAO(仮想通貨)を作ることができました。

ハッカーはこのスプリット機能を悪用し、資金を騙し取っています。

事態に気付いたホワイトハッカーが残りのDAOを別のアドレスへ移動させ、総資金の3分の1である65億円分に被害を留めました。

事件後にハードフォークを実施することで不正な取引が無効となり、盗まれた資金は全て投資家に戻っています。

ハードフォークとは

互換性を持たせずにシステムを変更しアップデートすること

2017年:米国ダラスの屋外警報サイレンが作動

2017年にハッキングによってダラス市の屋外警報サイレンが作動する事件が発生。

屋外警報サイレンは竜巻などの危険を住民に知らせるためのものですが、攻撃者はこれを作動させる信号を傍受し、同じものを再送信しています。

この事件は「無線信号リプレイ攻撃」である可能性が高いです。

「無線信号リプレイ攻撃」は過去の緊急警報サイレンシステムのテストで発信された無線信号を記録し、再生する手法。

全てのサイレンをただちに作動させられるのが特徴です。

この事件で攻撃者はタイミングを計り整然と攻撃したため、無線周波数や機材に詳しい人物であると推定。

攻撃者はリプレイ攻撃に必要な情報をGoogle検索で得ていたとみられます。

2つの被害事例を見ると、攻撃者は攻撃に関する情報をネット上で手に入れることができました。

リプレイ攻撃は簡単にできてしまうのです。

- 「自分には関係ない」とセキュリティを適当にしておくと、攻撃者のターゲットにされてしまうでしょう。攻撃から身を守るためには、狙われる前に万全の対策をしなくてはなりません。

リプレイ攻撃の対策法

リプレイ攻撃はIDとパスワードを傍受することによって、不正アクセスが可能です。

防御のためには利用の際に、不審な通信を拒否することが必要。

ここからは具体的なリプレイ攻撃の対策方法をお伝えしていきます。

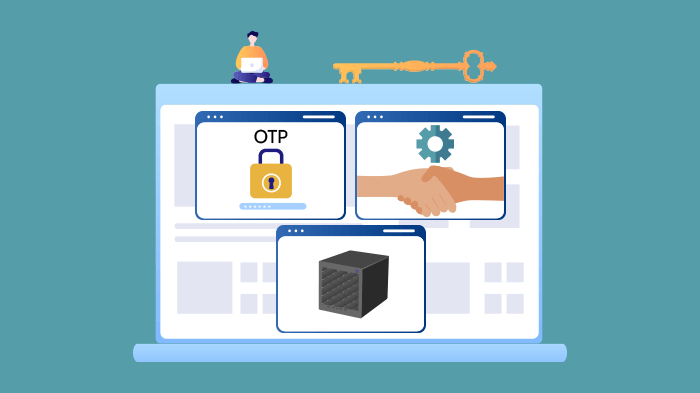

対策①ワンタイムパスワードの導入

「ワンタイムパスワード」は1回のログインのみに有効なパスワードなため、リプレイ攻撃防止に有効。

攻撃者がワンタイムパスワードを取得しても、再利用はできません。

ワンタイムパスワードはあらゆるパスワードベースの攻撃から防御してくれます。

対策②CHAPでリプレイ攻撃を防止

CHAP(チャレンジハンドシェイク認証プロトコル:チャップ)による認証は、なりすまし行為を防止します。

CHAPとは入力された値からランダムな値を出すハッシュ関数(任意のデータから乱数を作る演算方法)を使い、攻撃者から盗聴されてもわからないようにする仕組みです。

CHAPではハッシュ関数でパスワードを作るため、盗聴されてもパスワードを保護できます。

サーバーは事前に短いランダムなデータの「チャレンジ」をユーザーに送信、ユーザーはチャレンジにユーザー名とパスワードを加えた「ハッシュ値」をサーバーに送信します。

チャレンジを変えることでパスワードも変更されるため、攻撃者が以前盗聴したパスワードを送っても認証は成功しません。

対策③オールインワンで安心!「Cyber Box Pro」

通信の異常を自動的に検知・遮断してくれる「Cyber Box Pro」がおすすめです。

「Cyber Box Pro」は「バックアップ」「ログ管理」「セキュリティ」が一つになった、オールインワンのセキュリティ商品。

個々にそろえるより便利で、コストも大幅に抑えられます。

リプレイ攻撃を防ぐCyber Box Proの機能

- ウイルスが侵入、実行しそうなところを検査

- メモリー上で不審なプログラムコードをあぶりだす

- ネットワーク通信を検査

- 詳細な分析の実行と悪意のある振る舞いの特性を識別

リプレイ攻撃の対策は1つではなく、複数対策することが必要です。

万全な対策で、被害を最小限に抑えられるでしょう。

まとめ

- ワンタイムパスワードって時々見かけますが、あれはリプレイ攻撃から守るためなんですね。

- おっしゃる通りです!普段何気なく使っているパスワードですが、攻撃者はそれを悪用して情報を盗もうとします。リプレイ攻撃の厄介なところは、パスワードを知らなくても盗める点ですよ。

- 暗号化しても盗まれるなんてショックでした・・・。

- 特に仮想通貨を利用する人は、リプレイ攻撃についてよく理解した方がいいですね。被害に遭ったら全財産を失うことにもなりかねません。

WEBサイトの運営者であれば、いつリプレイ攻撃されるかわかりません。

システムに脆弱性があると、攻撃者はセキュリティの穴を突いてありとあらゆる手段で攻撃してきます。

一度WEBサイトを見直し、セキュリティに脆弱性があるかどうかチェックしましょう。

もしセキュリティに脆弱性があるなら早急に対策する必要があります。

攻撃が起きてからではなく事前に対策し、被害のリスクを減らすことが重要です。

サイバー攻撃の手口はますます巧妙になっており、日々新しい攻撃をしてきます。

自分がいつ標的になってもおかしくないため、意識を高め対策に努めていきましょう。